TEMPEST: Die unsichtbare Gefahr elektromagnetischer Emissionen

TEMPEST bezeichnet Angriffe, die elektromagnetische Emissionen, Töne und Vibrationen nutzen, um Informationen von Geräten wie Monitoren oder Tastaturen abzufangen. Angefangen im Zweiten Weltkrieg liefert diese Technik faszinierende Einblicke in die Herausforderungen von Sicherheit und Technik.

Dieser Beitrag dient ausschließlich zur Aufklärung und Demonstration technischer Möglichkeiten. Der Einsatz von den beschriebenen Techniken ohne ausdrückliche Genehmigung ist illegal und verstößt gegen ethische Richtlinien. Nutzen Sie die hier beschriebenen Informationen ausschließlich für Bildungszwecke und jederzeit innerhalb des gesetzlichen Rahmens.

TEMPEST bezeichnet eine Klasse von Angriffen, die elektromagnetische Emissionen, Töne und Vibrationen nutzen, um Informationen von elektronischen Geräten wie Monitoren oder Tastaturen abzufangen. Diese Methode hat eine lange Geschichte und bietet faszinierende Einblicke in das Zusammenspiel von Technik und Sicherheitslücken.

Ein Blick in die Geschichte von TEMPEST

Die Ursprünge des Begriffs TEMPEST reichen bis in die 1960er Jahre zurück. Der Name selbst ist ein Codename für ein Projekt der NSA, das Schutzmaßnahmen gegen das Abhören elektromagnetischer Emissionen entwickelte. Die Idee dahinter entstand jedoch schon während des Zweiten Weltkriegs, als man erkannte, dass elektromagnetische Signale von Verschlüsselungsmaschinen abgefangen werden konnten.

Ein Meilenstein in diesem Bereich war das sogenannte Van Eck Phreaking im Jahr 1985. Der Wissenschaftler Wim van Eck zeigte, dass es möglich ist, mit einfachstem Equipment, wie einem TV-Receiver und etwa 15 US-Dollar zusätzlicher Hardware, Bildsignale von Röhrenmonitoren abzufangen. Dieser bahnbrechende Beweis verdeutlichte, wie anfällig analoge Technologien für solche Angriffe waren. Die Tatsache, dass diese Angriffe mit so geringen Mitteln durchführbar waren, sorgte für erhebliches Aufsehen in der wissenschaftlichen und sicherheitstechnischen Community.

Technische Grundlagen von TEMPEST

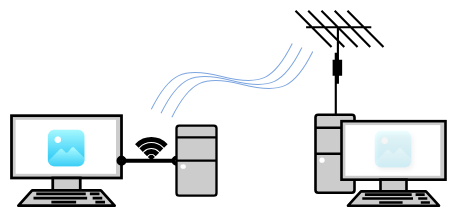

Jedes elektronische Gerät erzeugt durch Strom, der durch Kabel fließt elektromagnetische Wellen. Diese Signale können durch spezielle Geräte wie Software Defined Radios (SDRs) abgefangen und analysiert werden. Dabei spielen die Übertragungstechnologien eine entscheidende Rolle. Es gibt zwei Hauptübertragungsarten bei Monitoren, die sich in ihrer Anfälligkeit für TEMPEST-Angriffe unterscheiden:

VGA (Analog)

- Überträgt Videosignale über drei Farbpins (Rot, Grün, Blau).

- Die Farbintensitäten werden durch unterschiedliche Stromstärken dargestellt.

- Da das Signal analog ist, lässt es sich relativ leicht abfangen und entschlüsseln.

- Die elektromagnetische Abstrahlung ist bei analogen Signalen oft stärker und einfacher zu interpretieren, da keine zusätzliche Kodierung die Daten verschleiert.

HDMI (Digital)

- Überträgt Bilddaten als digitale Signale in Form von Nullen und Einsen.

- Nutzt eine 8-auf-10-Bit-Codierung, um die Datenübertragung zu optimieren und Störungen zu minimieren.

- Die digitale Natur der Übertragung erschwert das Abfangen und die Entzerrung des Signals, ist jedoch auch hier möglich.

- Durch moderne Fehlerkorrekturmechanismen wird das Signal robuster, was jedoch auch bedeutet, dass abgefangene Daten schwierig zu interpretieren sind.

Angriffsaufbau und Durchführung

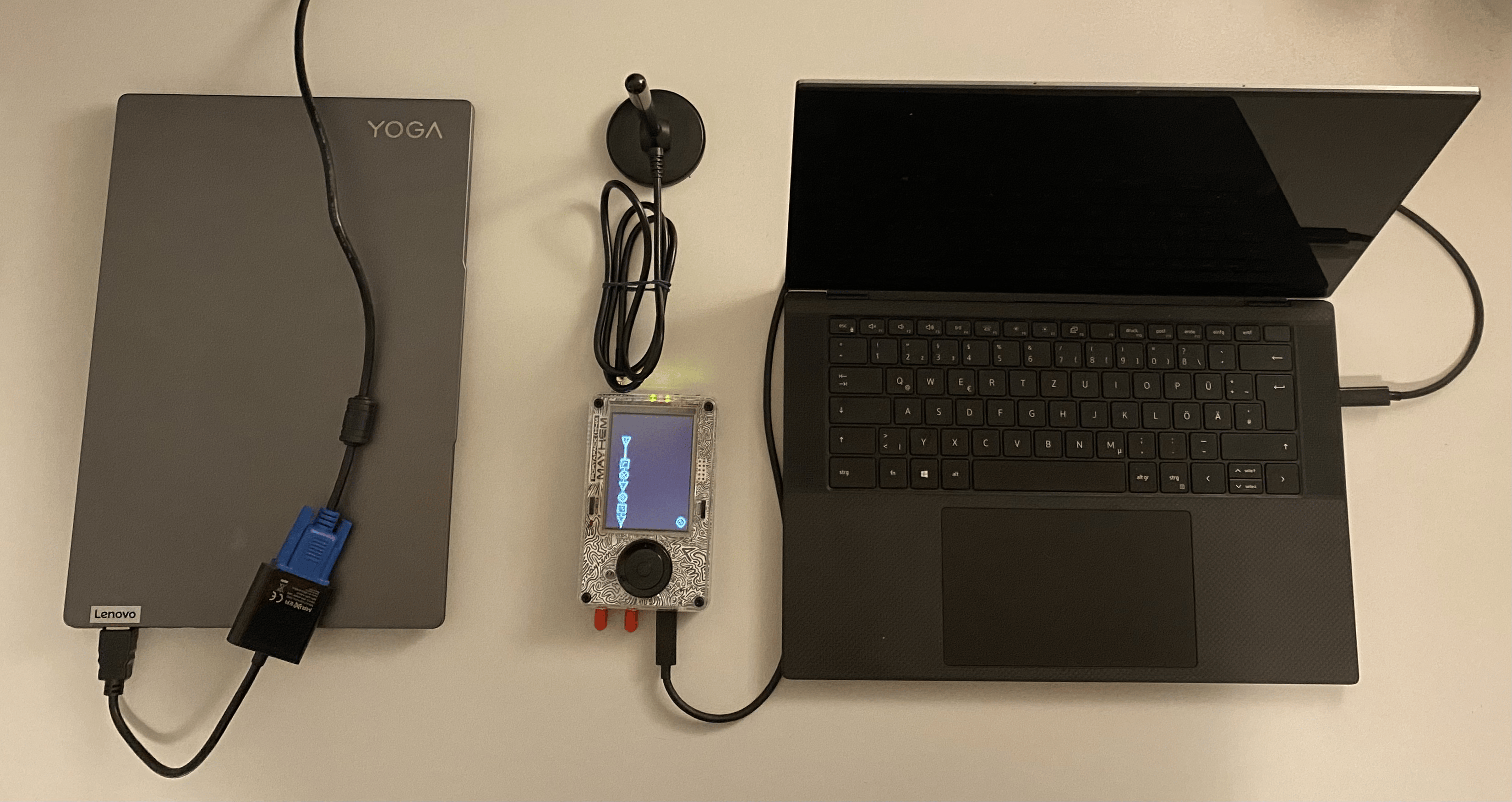

Die praktische Durchführung eines TEMPEST-Angriffs erfordert spezialisierte Hardware und Software. Ein typisches Setup umfasst:

- Hardware: Ein Software Defined Radio (z. B. RTL-SDR oder HackRF One) und eine geeignete Antenne.

- Software: Tools zur Rekonstruktion der abgefangenen Signale.

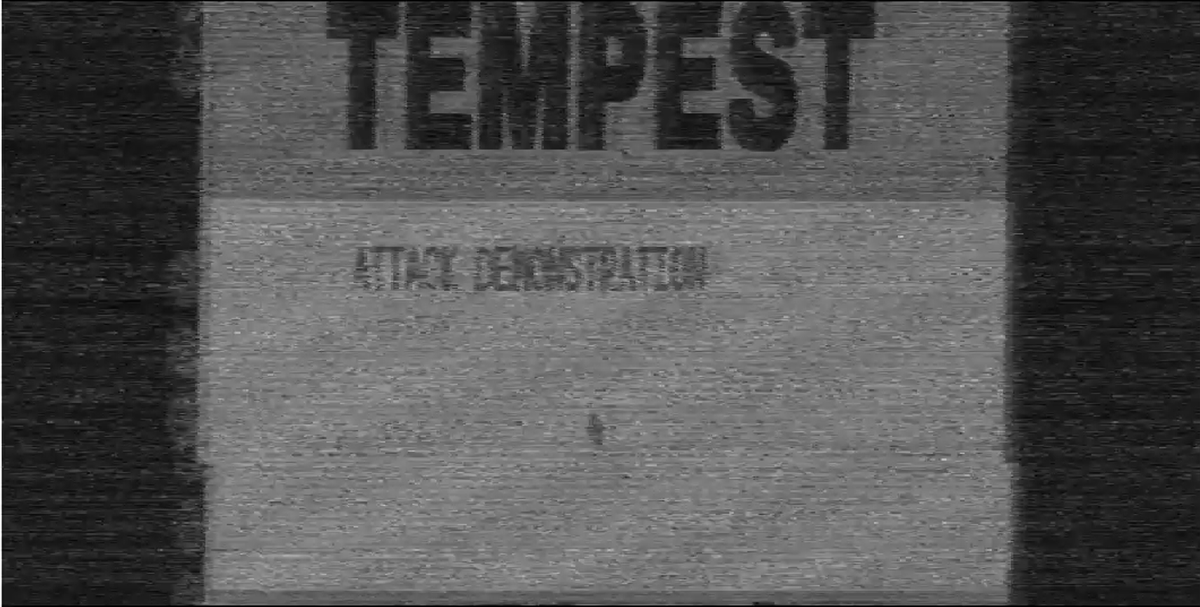

Schritt-für-Schritt-Anleitung

- Finden der Monitorfrequenz: Mithilfe einer SDR-Software wird die Frequenz des Zielmonitors gesucht. Dies kann durch das Abspielen eines Testvideos und die Analyse des Spektrums erfolgen, aber auch durch Berechnung auf Basis von Monitorparametern.

- Konfiguration der Rekonstruktionssoftware: Die zuvor gefundene Frequenz sowie Monitorparameter werden in der Software eingegeben. Der passende Treiber für das SDR-Gerät muss installiert sein. Moderne Tools bieten hier oft automatisierte Assistenten, die den Prozess vereinfachen.

- Bildrekonstruktion: Durch Anpassung von Parametern wie Kontrast und Frequenzband wird das abgefangene Signal optimiert, bis ein klares Bild entsteht. Dies erfordert oft etwas manuelle Nachjustierung, kann jedoch durch den Einsatz von Deep-Learning-Modellen automatisiert werden.

Grenzen und Realitätscheck

Trotz der beeindruckenden Möglichkeiten von TEMPEST ist dieser Angriff in der Praxis stark eingeschränkt. Ein entscheidender Faktor ist die erforderliche physische Nähe zum Ziel. Angreifer müssen sich in einem Radius von wenigen Metern befinden, was die Einsatzmöglichkeiten limitiert. Daher sind TEMPEST-Angriffe eher in hochsensiblen Kontexten wie dem militärischen oder geheimdienstlichen Bereich relevant.

In solchen Bereichen, in denen hohe physische Nähe möglich ist, etwa den oben genannten Kontexten, sind diese Angriffe jedoch eine ernste Bedrohung. Die hohe Präzision moderner Geräte und die Möglichkeit, auch digitale Signale zu entschlüsseln, erhöhen das Risiko weiter.

Die Gefahr solcher Angriffe steigt zudem durch die Verbreitung moderner Technologien wie Deep Learning, wodurch geschrieben Inhalte mit bis zu 70% Sicherheit rekonstruiert werden können. Dies unterstreicht die Bedeutung von Schutzmaßnahmen.

Schutzmaßnahmen gegen TEMPEST

Um sich vor TEMPEST-Angriffen zu schützen, gibt es verschiedene Ansätze. Diese reichen von physikalischen Barrieren bis hin zu technologischen Lösungen:

- Abschirmung: Räume oder Geräte können mit speziellen Materialien, wie leitenden Gehäusen oder Faradayschen Käfigen, abgeschirmt werden, um elektromagnetische Emissionen zu reduzieren. In sicherheitskritischen Einrichtungen wie Militärbasen sind solche Maßnahmen oft Standard.

- Signalverschleierung: Bestimmte Technologien können Störsignale erzeugen, die das Abfangen erschweren. Diese sogenannten Jamming-Technologien verhindern, dass Angreifer klare Signale empfangen können.

- Standardisierung: Die NSA hat Schutzstandards entwickelt, um elektromagnetische Abstrahlung von Geräten zu minimieren. Solche Standards, wie sie unter der Bezeichnung TEMPEST zusammengefasst sind, gelten als Maßstab für sicherheitskritische Hardware.

- Bewusstseinsbildung: Besonders in sicherheitskritischen Umgebungen sollte das Risiko von TEMPEST-Angriffen bekannt sein. Schulungen und regelmäßige Sicherheitsüberprüfungen können dazu beitragen, Schwachstellen zu identifizieren und zu beheben.

- Technologische Innovation: Der Einsatz von Technologien wie quantenbasierter Verschlüsselung oder optischer Datenübertragung könnte langfristig einen Schutz gegen TEMPEST bieten, indem sie die Entstehung elektromagnetischer Emissionen minimieren.

Fazit

TEMPEST-Angriffe sind ein faszinierendes Beispiel dafür, wie physikalische Eigenschaften von Elektronik ausgenutzt werden können, um Informationen abzufangen. Obwohl sie hohe Anforderungen an Nähe und Ausrüstung stellen, bleibt das Thema relevant, insbesondere in sicherheitssensiblen Bereichen.

Die Weiterentwicklung von Technologien wie Deep Learning zeigt, dass auch digitale Übertragungen nicht vollständig sicher sind. Ein umfassendes Sicherheitskonzept, das physische und technische Schutzmaßnahmen kombiniert, ist essenziell, um solchen Angriffen vorzubeugen. Gerade in einer zunehmend digitalisierten Welt, in der der Schutz von Informationen immer wichtiger wird, bleibt TEMPEST ein spannendes und wichtiges Forschungsfeld.

Quellen

Besonders hervorzuheben ist das Paper "Deep-TEMPEST: Using Deep Learning to Eavesdrop on HDMI from its Unintended Electromagnetic Emanations", das zeigt, wie Deep-Learning-Modelle die Entzerrung und Rekonstruktion digitaler Bildsignale erheblich verbessern können. Es hebt hervor, dass moderne Angriffsmethoden nicht nur theoretisch, sondern auch in der Praxis möglich sind, was die Notwendigkeit verstärkter Schutzmaßnahmen betont. Ein weiteres hilfreiches Paper ist "gr-tempest: an open-source GNU Radio implementation of TEMPEST", das detailliert beschreibt, wie ein solcher Angriff in der Open-Source SDR Software GNU-Radio implementiert werden kann.