Canary Tokens: Früherkennung durch Täuschung

Moderne Cybersicherheit erfordert mehr als nur präventive Maßnahmen – sie braucht aktive Detektionsmechanismen. Hier gewinnen Täuschungstechniken (Deception Technologies) wie Canarytokens zunehmend an Bedeutung.

Moderne Cybersicherheit erfordert mehr als nur präventive Maßnahmen – sie braucht aktive Detektionsmechanismen, die Angreifer frühzeitig enttarnen. Hier gewinnen Täuschungstechniken (Deception Technologies) wie Canarytokens zunehmend an Bedeutung. Diese helfen Organisationen, Angreifer bereits frühzeitig zu identifizieren, bevor kritische Systeme kompromittiert werden.

Grundprinzip der Deception Technology

Deception-Technologien basieren auf dem gezielten Einsatz falscher IT-Assets im Netzwerk, die als Köder dienen. Sie locken Angreifer in eine überwachte Umgebung, wo deren Aktionen beobachtet und analysiert werden. Diese können sein:

- Honeypots (komplette System-Imitationen)

- Honey Users (decoy-Accounts in Active Directory)

- Canarytokens (digitale Stolperdrähte in Dateien oder Logs)

Durch die Platzierung solcher Täuschungselemente im Netzwerk generieren Angreifer nachweisbare Aktivitäten auch Indicators of Compromise (IOC) genannt, die Sicherheitsteams in Echtzeit alarmieren.

Was genau sind nun Canarytokens?

Canarytokens sind digitale „Stolperdrähte“, die in IT-Systemen platziert werden, um unbefugte Aktivitäten zu erkennen. Der Name leitet sich vom historischen Einsatz von Kanarienvögeln in Bergwerken ab, die als Frühwarnsystem für giftige Gase dienten – wenn der Vogel verstummte, war das ein Warnsignal und die Arbeiter mussten die Mine so schnell wie möglich verlassen.

Moderne Canarytokens funktionieren ähnlich: Sie sind harmlos aussehende Dateien, Links oder Datenbankeinträge, die bei Zugriff eine Benachrichtigung auslösen. Sie dienen als Frühwarnsystem, das Sicherheitsteams alarmiert, bevor ein größerer Schaden entsteht.

Wie funktionieren Canarytokens?

Canarytokens werden strategisch in sensiblen Bereichen platziert, z. B.:

- Falsche Dokumente (z. B. scheinbare Passwortlisten oder vertrauliche PDFs)

- Web-URLs, die bei Aufruf einen Alarm auslösen

- Datenbank-Einträge, die bei Abfrage einen Hinweis geben

- API-Keys oder Fake-Logins, die bei Nutzung eine Warnung generieren

Sobald ein Angreifer oder Malware auf das Token zugreift, wird eine HTTP-Anfrage oder E-Mail an einen vorher definierten Empfänger gesendet. Dadurch wissen Sicherheitsteams sofort, dass ein System kompromittiert wurde.

Praktische Anwendung

Nachdem wir nun die Theorie behandelt haben, wollen wir direkt in der Praxis ausprobieren, wie man seinen eigenen Canarytoken einrichten kann.

Als erstes besuchen wir die Canarytokens-Website. Dort gibt es viele verschiedene Token-Varianten für die unterschiedlichsten Use-Cases.

Einsatz von DNS-Canarytokens

Ein DNS-Canarytoken ist ein spezieller DNS-Eintrag, der bei jeder Namensauflösung eine Warnung auslöst. Hier zwei effektive Einsatzmöglichkeiten:

- Einbettung in sensible Dateien

Platzieren Sie den falschen DNS-Namen in kritischen Dateien wie.bashrcoder.bash_history. Viele Späh-Tools (z. B. nmap oder Recon-ng) sammeln und prüfen automatisch DNS-Einträge während der Erkundung. Wird der Token aufgelöst, erhalten Sie sofort eine Alarmmeldung. - Verstecken in interner Dokumentation

Greift ein Angreifer auf interne Dokumente zu und versucht, den eingebetteten DNS-Namen aufzulösen, wird derselbe Alarmmechanismus ausgelöst.

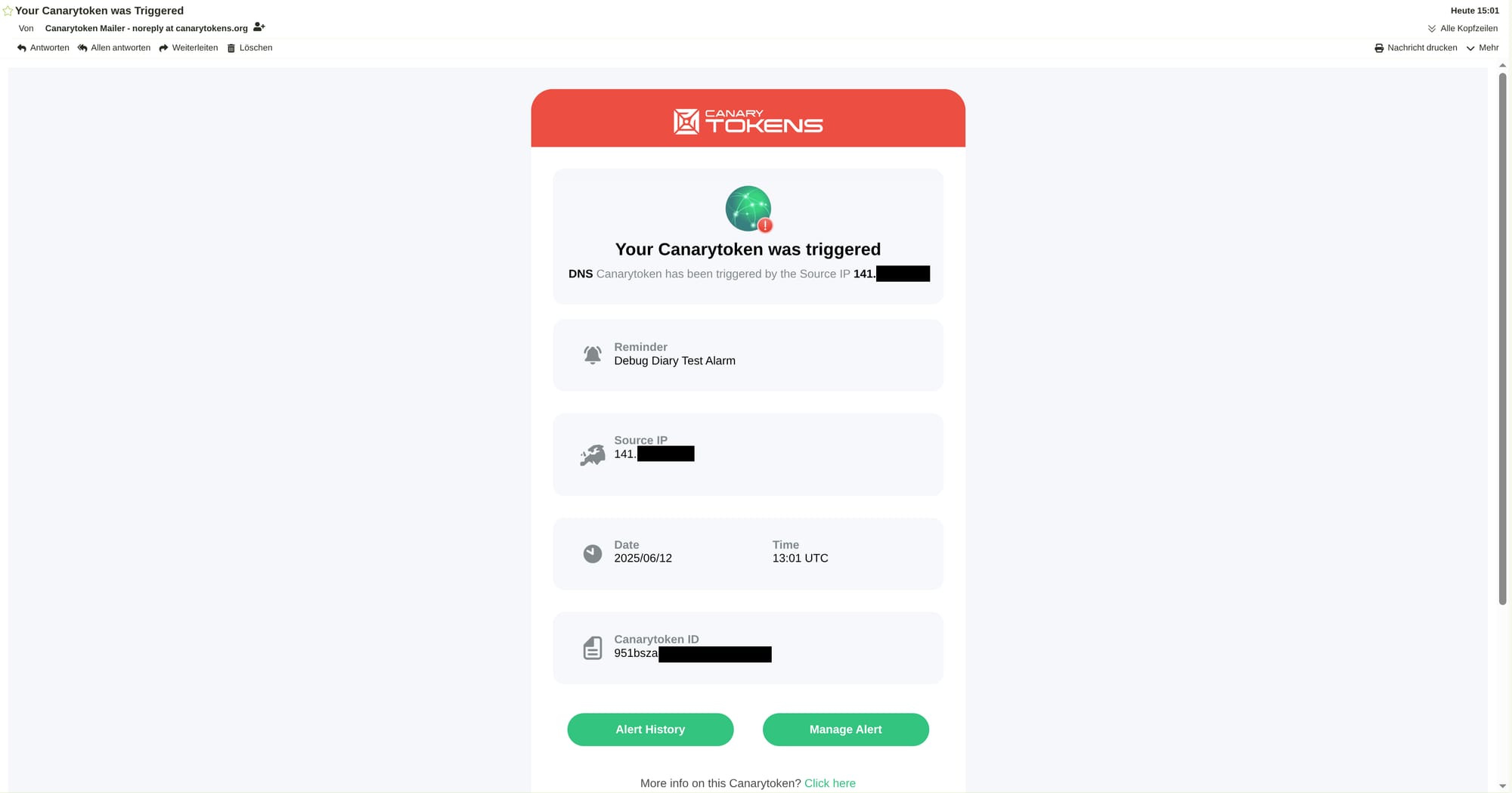

Zur Demonstration habe ich nun einen DNS-Token in einem einfachen Shell-Script hinterlegt:

#!/bin/bash

# Bei Ausführung wird der DNS-Canarytoken aufgelöst und löst dadurch eine E-Mail-Warnung aus

curl yourtoken.canarytokens.comWird dieses Skript ausgeführt – oder liest ein Angreifer den DNS-Namen aus –, alarmiert der Canarytoken:

Und tatsächlich: wenige Sekunden später erhielt ich eine E-Mail-Benachrichtigung, was bestätigt, dass der Canarytoken erfolgreich eine unberechtigte Aktivität erkannt hat.

Fazit

Täuschungstechnologien wie Honeypots, Honey Users und Canarytokens ermöglichen einen proaktiven Ansatz in der Cybersicherheit. Indem sie Angreifer dazu verleiten, mit falschen Systemen zu interagieren, liefern sie Sicherheitsteams wertvolle Erkenntnisse und verringern gleichzeitig das Risiko unentdeckter Eindringversuche. Ich kann nur jedem empfehlen Canarytokens ausprobieren, da sie eine einfache aber trotzdem effektive Art sind, Angriffe zu erkennen.